DNS污染是网络安全领域常见的威胁之一,本文将系统介绍从检测到修复的全流程策略。

在当今数字化时代,网络已成为人们生活和工作中不可或缺的一部分。随着网络技术的飞速发展,网络安全问题也日益凸显,其中DNS污染作为一种隐蔽且危害巨大的网络攻击手段,正逐渐引起广泛关注。DNS(域名系统)作为互联网的“电话簿”,负责将人类可读的域名转换为机器可识别的IP地址,一旦遭受污染,将导致用户被重定向到恶意网站、访问速度变慢甚至完全无法访问目标网站,严重威胁个人隐私和企业数据安全。因此,掌握应对DNS污染的有效策略,从检测到修复构建完整防护体系,已成为每个网络用户和管理员的必备技能。

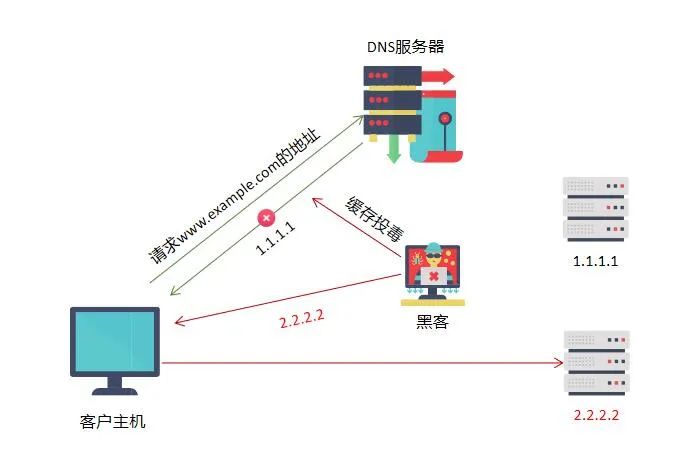

DNS污染,又称DNS缓存投毒,是指攻击者通过篡改DNS解析结果,将用户对合法域名的查询请求引导至恶意IP地址的行为。这种攻击可能发生在本地网络、ISP(互联网服务提供商)或更上游的DNS服务器等多个环节。其常见手段包括中间人攻击、DNS服务器漏洞利用、恶意软件植入等。污染后的典型症状包括:突然无法访问某些常用网站、访问网站时被跳转到陌生页面、网络速度异常缓慢、安全软件频繁报警等。值得注意的是,DNS污染不仅影响个人用户,更可能对企业网络造成系统性破坏,导致业务中断、数据泄露乃至经济损失。

要有效应对DNS污染,首先需要建立系统的检测机制。检测DNS污染的方法可分为主动检测和被动监测两类。主动检测包括使用命令行工具如nslookup或dig进行多服务器对比查询:在同一时间向多个公共DNS服务器(如8.8.8.8、1.1.1.1、114.114.114.114)查询同一域名,若返回的IP地址不一致,则很可能存在DNS污染。专业工具如DNSChecker、GRC的DNS Benchmark可提供更全面的分析。被动监测则侧重于观察异常现象:浏览器安全警告突然增多、特定网站访问模式改变、网络流量异常等。企业级用户可部署DNS流量监控系统,通过分析DNS查询响应时间、响应代码分布、查询类型分布等指标建立基线,及时发现偏差。个人用户则可通过浏览器插件如DNSSEC Validator增强检测能力。

确认存在DNS污染后,需立即采取隔离与遏制措施。对于企业环境,应迅速将受影响网段与其他网络隔离,防止污染扩散。同时,审查本地DNS服务器日志,确定污染源头和时间范围。个人用户则应断开当前网络连接,切换到移动数据或其他可信网络进行验证。这一阶段的关键是阻止污染影响的扩大,为后续修复争取时间。

修复DNS污染需要根据污染源头采取针对性策略。如果污染发生在本地网络,首要任务是检查路由器DNS设置是否被篡改,恢复为运营商提供的合法DNS或可信公共DNS。同时,清除本地DNS缓存:Windows系统可使用ipconfig/flushdns命令,macOS使用sudo killall -HUP mDNSResponder,Linux则根据发行版选择systemd-resolve --flush-caches或相应命令。对于企业DNS服务器,需检查是否存在安全漏洞并及时打补丁,更新所有软件到最新版本,强化访问控制策略。

当污染源在ISP或更上游时,采用加密DNS协议成为关键解决方案。DNS over HTTPS(DoH)和DNS over TLS(DoT)通过加密DNS查询请求和响应,有效防止中间人篡改。主流浏览器如Chrome、Firefox均已支持DoH,用户可在设置中启用。操作系统层面,Windows 11和macOS Monterey及以上版本均内置DoH支持。企业可部署支持加密协议的DNS解析器,如Cloudflare的1.1.1.1、Google的8.8.8.8都提供DoH/DoT服务。值得注意的是,在中国大陆地区使用加密DNS需注意合规性要求。

DNSSEC(DNS安全扩展)作为另一重要防护技术,通过数字签名验证DNS响应真实性。虽然部署相对复杂,但能从根本上防止缓存投毒攻击。企业应考虑在权威DNS服务器上部署DNSSEC,同时确保递归解析器支持验证。个人用户可通过支持DNSSEC的公共DNS服务间接获得保护。

除了技术手段,管理策略同样重要。企业应制定DNS安全政策,包括:定期更换DNS服务器密码、实施最小权限原则、建立DNS查询白名单机制、开展员工安全意识培训。对于关键业务域名,建议使用多个DNS服务提供商分散风险,并设置较低的TTL值以便快速切换。日常维护中,应定期审计DNS配置,监控证书有效性,及时更新SSL/TLS证书。

在修复完成后,必须进行验证和持续监控。使用多种工具交叉验证DNS解析结果,确认污染已彻底清除。建立长期监控机制:企业可部署SIEM系统集成DNS日志分析,设置异常查询警报;个人用户可定期使用检测工具自查。同时,保持操作系统、浏览器、安全软件的最新状态,及时安装安全更新。

值得注意的是,完全依赖技术解决方案是不够的。用户教育是防御体系的重要环节。应培养用户识别网络异常的能力,警惕突然出现的证书警告、网址拼写错误等钓鱼迹象。企业应定期组织模拟攻击演练,提升整体应急响应能力。

随着物联网设备激增和5G网络普及,DNS污染攻击面不断扩大。未来防御需要向智能化、自适应方向发展。机器学习技术可用于分析DNS流量模式,提前识别异常;区块链技术可能为分布式DNS提供新思路。同时,国际社会需要加强合作,建立DNS安全信息共享机制。

应对DNS污染是一个系统工程,需要技术手段与管理策略相结合,检测与修复相衔接,短期处置与长期防护相统一。通过采用加密DNS协议、部署DNSSEC、强化监控审计、加强用户教育等多层防御,才能构建有效的DNS安全体系。在这个互联互通的时代,保护DNS安全就是保护网络入口的安全,这不仅是技术人员的责任,也是每个网络参与者应有的安全意识。只有保持警惕、及时更新知识、采用最佳实践,才能在日益复杂的网络威胁环境中确保连接的安全与可靠。

发表评论